Kdo bi lahko stal za napadi, po poročanju tujih agencij še ni znano, strokovnjaki pa menijo, da gre za nekoliko prirejeno različico izsiljevalskega virusa Petja, ki zaklene dostop do podatkov, dokler ni plačana odkupnina.

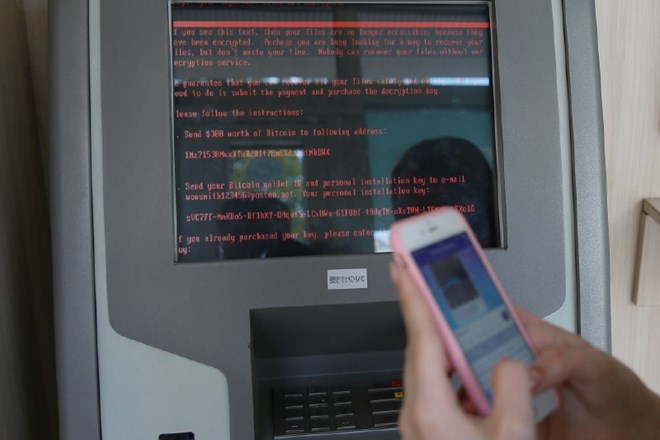

Na okuženih računalnikih se je ob vnovičnem zagonu, ki je za večino uporabnikov logična poteza po "zamrznitvi" sistema, izpisalo sporočilo, da napadalci zahtevajo 300 dolarjev odkupnine v virtualni valuti bitcoin. Prizadeti uporabniki naj bi potrdilo plačila poslali na elektronski naslov, ki pa so ga elektronski ponudniki blokirali.

V Sloveniji že zjutraj prva prijava virusa

Maja je sicer izsiljevalski virus že prizadel več kot 150 držav. Virus WannaCry je tedaj zaklenil računalnike več bank, bolnišnic in vladnih agencij po svetu. Hekerji so za vnovično delovanje sistemov tedaj zahtevali odkupnino 300 ameriških dolarjev v virtualni valuti bitcoin.

Nacionalni odzivni center za obravnavo incidentov s področja varnosti elektronskih omrežij (Sicert), ki je bil prek mednarodne mreže odzivnih centrov o širjenju nove različice izsiljevalskega virusa Petja obveščen v torek ob 16.30, je zaenkrat prejel eno prijavo o okužbi v Sloveniji. Ta je prišla od slovenske podružnice multinacionalke. Podrobnosti, za katero podjetje gre, niso znane.

Virus še širi po elektronski pošti kot RTF priponka (ime oblike Order-20062017.doc) in izkorišča določene ranljivosti v operacijskih sistemih Windows. Po okužbi zakodira podatke na lokalnem računalniku in zahteva odkupnino. Če naletite na sporočilo z omenjeno priponko, ga NEMUDOMA izbrišite!

Domnevno naj bi bil glavni vir prenosa virusa sistem za nadgradnjo računovodske programske opreme, ki jo izdelujejo in prodajajo v Ukrajini.

Okužbe so sicer opazili tudi v podjetjih, ki te programske opreme ne uporabljajo. Tako se je virus najverjetneje širil tudi prek elektronske pošte in nato izkoristil ranljivost notranjih omrežij podjetij. Dosedanje ugotovitve kažejo, da se je napad širil pretežno prek omrežij multinacionalk.

Več informacij o širjenju izsiljevalskega virusa #Petya: https://t.co/9pDDwU1462 Prejeli smo tudi prvo prijavo okužbe v SI

— SI-CERT (@sicert) June 28, 2017

Na Si-Cert svetujejo:

Če ste žrtev tega izsiljevalskega virusa, sistem na novo postavite iz varnostne kopije. V primeru, da varnostne kopije nimate, nas kontaktirajte po elektronski pošti na cert@cert.si. Plačilo odkupnine trenutno ni smiselno, saj je elektronski naslov napadalca že blokiran, s čimer je postopek odkupa šifrirnega ključa onemogočen. Po nekaterih informacijah naj bi okužba vsebovala tudi modul za krajo gesel in drugih avtentikacijskih podatkov, tako da žrtvam svetujemo preventivno menjavo vseh gesel, ki bi lahko bila odtujena.

Na spletu je sicer najti informacije, da se zagon virusa lahko ustavi s kreiranjem datoteke c:\Windows\perfc. Zaenkrat te informacije še preverjamo.

Za napadom zopet Eternal Blue

Po nekaterih podatkih naj bi virus vseboval programsko kodo, znano pod imenom Eternal Blue in ukradeno ameriški agenciji za nacionalno varnost. To kodo naj bi uporabili tudi napadalci, ki so maja širili virus WannaCry.

Med podjetji, ki jih je napadel izsiljevalski virus, so francoski industrijski velikan Saint Gobain, britanski oglaševalski gigant WPP ter danska ladjarska in naftna skupina Moeller-Maersk.

Slednja je v torek sporočila, da je napad prizadel vse njihove enote, tako doma kot v tujini. Njihove stranke niso mogle uporabljati spletnih orodij za naročanje storitev, prav tako so bili neodzivni njihovi interni sistemi.

Če ima virus dovolj visoke pravice, po okužbi zašifrira ključne datoteke na računalniku, nato počaka od 10 minut do ene ure, ko ponovno zažene računalnik in prikaže lažno obvestilo, ki izgleda kot sistemsko obvestilo o preverjanju diska. Ob ponovnem zagonu računalnika pa prikaže izsiljevalsko sporočilo.

Virus se je razširil tudi do Avstralije in Černobil, Ukrajina se je že ubranila

Razmere so se nekoliko izboljšale v Ukrajini, kjer so po podatkih vlade uspeli obvladati napad, strokovnjaki pa se trenutno ukvarjajo z obnovo vseh zaseženih podatkov.

Izsiljevalski virus se je razširil tudi v Avstralijo, kjer je med drugim prizadel tovarno čokolade Cadbury, zaradi česar je ta v torek ustavila proizvodnjo.

Napad so med drugim prijavile tudi družbe Mondelez, TNT in Merck ter bolnišnični operativni sistem v eni od bolnišnic v Pittsburghu v ameriški zvezni državi Pensilvanija.

Strokovnjaki ocenjujejo, da so bili napadalci tokrat manj uspešni, saj so mnoga podjetja in institucije izboljšala svojo zaščito pred tovrstnimi zlorabami. Kljub vsemu pa opozarjajo, da so rešitve večinoma še vedno pomanjkljive, zato pozivajo k sprejetju ustreznih varnostnih ukrepov.

O obsežnih kibernetskih napadih so sicer najprej poročali iz Ukrajine, med tarčami pa so bile tudi vladne službe, banke in energetsko omrežje. Prizadet je bil tudi računalniški sistem za nadzor sevanja na območju nekdanje jedrske elektrarne Černobil. Strokovnjaki na prizorišču največje jedrske nesreče v zgodovini so tako začasno prešli na ročno merjenje.

O napadu so poročali tudi iz ruske naftne družbe Rosneft, katere proizvodnja pa naj ne bi bila prizadeta. V Švici so imeli šest prijav okužb, med drugim je bila tarča napadov tudi njihov nacionalna agencija za kibernetsko varnost.

O težavah poročajo tudi iz Azije. Med drugim so morali zaustaviti delo v največjem indijskem pristanišču v Mumbaju.